Modulut AUTH

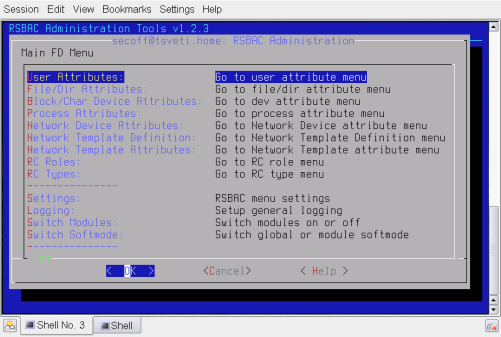

Vsichki moduli, chiiato poddruzhka sme kompilirali, se kontrolirat ot tsentralizirano administrativno menyu, koeto triabva da startirame kato potebitel secoff. Ako go startirame kato root, po podrazbirane shte mozhem da vizhdame nastroikite, no niama da mozhem da pravim promeni po tiah. CHrez administratorskiia tsentur na RSBAC mozhem da vklyuchvame i izklyuchvame samite moduli. Kakto veche beshe kazano, niama logika da polzvame vsichki moduli ednovremenno. Triabva da si napravim iasna smetka tochno za kakvo e prednaznachena mashinata, kakvi uslugi shte rabotiat na neia i kakuv kontrol shte iskame da ustanovim vurhu tiah. Edva togava veche vklyuchvame i nastroivame nuzhnite moduli, a ostanalite izklyuchvame, za da ne si prechat.

Administratorskiiat tsentur na RSBAC se startira s komandata rsbac_menu.

Kakto beshe kazano po-rano, modulut AUTH kontrolira smianata na sobstvenika na daden protses. Osnovnite parametri sa dva:

- auth_may_setuid - protsesite s vklyuchen takuv flag shte mogat da promeniat sobstvenika si.

- auth_capabilities - tuk mozhem da kontrolirame tochno koi potrebitelski identifikatori (UID) mozhe da smenia dadeniiat protses. Tova e mnogo polezno, kogato iskame da predpazim programata, na koiato sme razreshili da promenia sobstvenika si, ot bezkontrolna smiana na UID-to.

Ako v sistemnite logove se poiaviavat zapisi ot tozi vid:

Feb 25 12:58:13 stas kernel: rsbac_adf_request(): request CHANGE_OWNER, caller_pid 77, caller_prog_name portmap, caller_uid 0, target-type PROCESS, tid 77, attr owner, value 1, result NOT_GRANTED by AUTH

Tova e nepriiatno suobshtenie, koeto oznachava, che protsesut potrmap s tekusht UID 0 se e opital da smeni sobstvenika si (CHANGE_OWNER) na 1 (value 1) i modulut AUTH ne mu e pozvolil. V takuv sluchai triabva da razreshim na programata portmap da smenia potrebitelia si na 1 v spisuka s dopustimite sobstvenitsi (auth_capabilities).

Pristupvame kum likvidirane na greshkata. Vlizame v sistemata kato secoff, otivame v direktoriiata, v koiato se namira portmap (primerno /sbin) i startirame programata rsbac_menu.

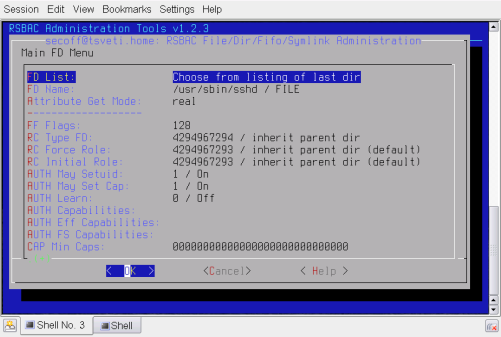

Izbirame podmenyuto "File/Dir Attributes" i popadame v razdela za administrirane na atributite na faila. Veroiatno shte vi porazi, no nadiavam se ne i da vi uplashi ogromnoto kolichestvo ot atributi, koito mogat da budat svurzani s edin fail. Tova raznoobrazie idva ot mnogoto vuzmozhnosti, predostaveni ot razlichnite moduli za zashtita, no v tekushtiia moment rabotiat samo tezi parametri, koito suotvestvat na vklyuchen modul. V nashiia sluchai tova sa modulite AUTH, MAC, RC i ACL.

Izbirame faila portmap ot tekushtata direktoriia ("File/Dir List:Choose from listing of last dir") i ot suotvetnoto menyu dobaviame potrebitelskite identifikatori na dopustimite UID-ta, koito mogat da budat sobstvenik na tozi protses. Tova e vsichko. Deistvaki po podoben nachin, mozhete da opravite i drugite greshki ot tozi harakter, svurzani s drugi programi, koito iziskvat promiana na sobstvenika. Na edna standartna sistema tova mozhe da sa demoni kato sshd (/usr/sbin/sshd) i programi kato ssh (/usr/bin/ssh), survurite, raboteshti kato neprivilegirovani potrebiteli kato Apache, ISC BIND, MySQL...

Modulut FF

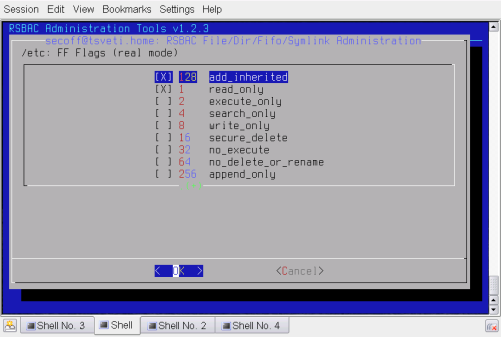

Tova e nai-prostiiat do genialnost modul. Vuzpolzvaiki se ot nego, mozhete mnogo lesno da zadadete atributi na tseli durva ot direktorii. Naprimer, mozhete da zadadete flag "read_only" (samo za chetene) na:

/bin

/sbin

/usr/bin

/usr/sbin

Sega vsichki potrebiteli mogat da startirat programi ot tezi direktorii, no ne mogat da gi promeniat. Tova ogranichenie vazhi vklyuchitelno i za root! Interesna e vuzmozhnostta za konkretni failove ili poddirektorii da mahnete flaga "add_inherited", chrez koito failut/direktoriiata naslediava flagovete ot po-glavnata direktoriia. Mozhete da se vuzpolzvate ot tova pri zadavaneto na prava "read_only" naprimer na /etc, kato razreshite da se promenia samo failut /etc/mtab.

Pulen spisuk s pravata:

- no_execute - mozhete da zadadete tozi flag vurhu /tmp, /var/tmp (kudeto po pravilo vseki mozhe da pishe) i dori vurhu /home, ako iskate da zabranite na potrebitelite da startirat izpulnimi failove ot sobstvenite si direktorii bez znanieto na administratora.

- secure_delete - bezopasno iztrivane.

- write_only - zashtita ot chetene, razresheno e samo pisane vuv faila (udobno e za zhurnalni failove)

- search_only - polezno e samo za direktorii. Failovete v tazi direktoriia sa napulno skriti.

- execute_only - razresheno e samo startirane.

- read_only - samo za chetene.

Vazhen moment: Ako ste vklyuchili "FF Role Protection" pri konfiguriraneto na iadroto, gubite vuzmozhnost da vlizate v sistemata kato otgovornik po sigurnostta. FF shte vi zabraniava da smeniate sobstvenika ot administrator (root) na otgovornik po siguronstta (secoff). Triabva da vlezete kato obiknoven potrebitel i sled tova da stanete otgovornik po siguronstta chrez su.

Modulut MAC

Razgledaniiat po-gore model na sigurnost e izklyuchitelno prost, vupreki che e ot klyuchovo znachenie. Vsichki ostanali moduli izglezhdat spriamo nego kato slon pred muha. Modulut MAC realizira model na mandaten dostup, koeto nalaga da zapochnem s malko suha teoriia.

Sledva...